Page 77 - mgso_9859

P. 77

Capítulo 5. Sistemas de recopilación y procesamiento de datos sobre seguridad operacional 5-9

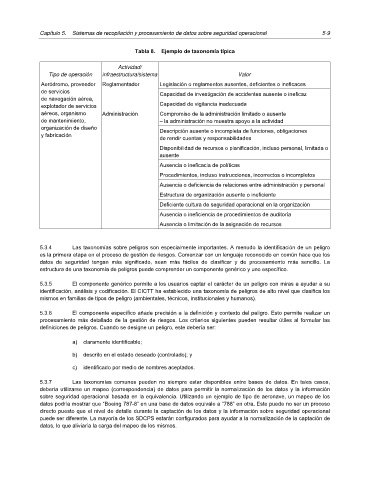

Tabla 8. Ejemplo de taxonomía típica

Actividad/

Tipo de operación infraestructura/sistema Valor

Aeródromo, proveedor Reglamentador Legislación o reglamentos ausentes, deficientes o ineficaces

de servicios Capacidad de investigación de accidentes ausente o ineficaz

de navegación aérea,

explotador de servicios Capacidad de vigilancia inadecuada

aéreos, organismo Administración Compromiso de la administración limitado o ausente

de mantenimiento, – la administración no muestra apoyo a la actividad

organización de diseño Descripción ausente o incompleta de funciones, obligaciones

y fabricación

de rendir cuentas y responsabilidades

Disponibilidad de recursos o planificación, incluso personal, limitada o

ausente

Ausencia o ineficacia de políticas

Procedimientos, incluso instrucciones, incorrectos o incompletos

Ausencia o deficiencia de relaciones entre administración y personal

Estructura de organización ausente o ineficiente

Deficiente cultura de seguridad operacional en la organización

Ausencia o ineficiencia de procedimientos de auditoría

Ausencia o limitación de la asignación de recursos

5.3.4 Las taxonomías sobre peligros son especialmente importantes. A menudo la identificación de un peligro

es la primera etapa en el proceso de gestión de riesgos. Comenzar con un lenguaje reconocido en común hace que los

datos de seguridad tengan más significado, sean más fáciles de clasificar y de procesamiento más sencillo. La

estructura de una taxonomía de peligros puede comprender un componente genérico y uno específico.

5.3.5 El componente genérico permite a los usuarios captar el carácter de un peligro con miras a ayudar a su

identificación, análisis y codificación. El CICTT ha establecido una taxonomía de peligros de alto nivel que clasifica los

mismos en familias de tipos de peligro (ambientales, técnicos, institucionales y humanos).

5.3.6 El componente específico añade precisión a la definición y contexto del peligro. Esto permite realizar un

procesamiento más detallado de la gestión de riesgos. Los criterios siguientes pueden resultar útiles al formular las

definiciones de peligros. Cuando se designe un peligro, este debería ser:

a) claramente identificable;

b) descrito en el estado deseado (controlado); y

c) identificado por medio de nombres aceptados.

5.3.7 Las taxonomías comunes pueden no siempre estar disponibles entre bases de datos. En tales casos,

debería utilizarse un mapeo (correspondencia) de datos para permitir la normalización de los datos y la información

sobre seguridad operacional basada en la equivalencia. Utilizando un ejemplo de tipo de aeronave, un mapeo de los

datos podría mostrar que “Boeing 787-8” en una base de datos equivale a “788” en otra. Este puede no ser un proceso

directo puesto que el nivel de detalle durante la captación de los datos y la información sobre seguridad operacional

puede ser diferente. La mayoría de los SDCPS estarán configurados para ayudar a la normalización de la captación de

datos, lo que aliviaría la carga del mapeo de los mismos.